Cloud Security Operations Center

Nuestra oferta de servicio Managed Extended Detection and Response (MXDR) con capacidades proactivas de caza, monitoreo y respuesta 24/7/365, basada en una integración perfecta con la plataforma de seguridad de Microsoft.

Investigación y análisis altamente cualificados 24/7

Servicio certificado ISO 27001

Los mejores expertos de la industria con más de 25 años de experiencia en la comunidad infosec

Abarca entornos OT/IoT, locales y diversas nubes

Contacto personal para construir una sólida relación analista-cliente

Investigación de Threat Intelligence, Detection Engineering y Automatización

Componentes CSOC glueckkanja

Así protegemos su entorno y datos

Defender for Endpoint

Defender for Cloud

Defender for Office 365

Defender for Cloud Apps

Entra ID Identity Protection

Defender for Identity

Defender for IOT

Microsoft Sentinel

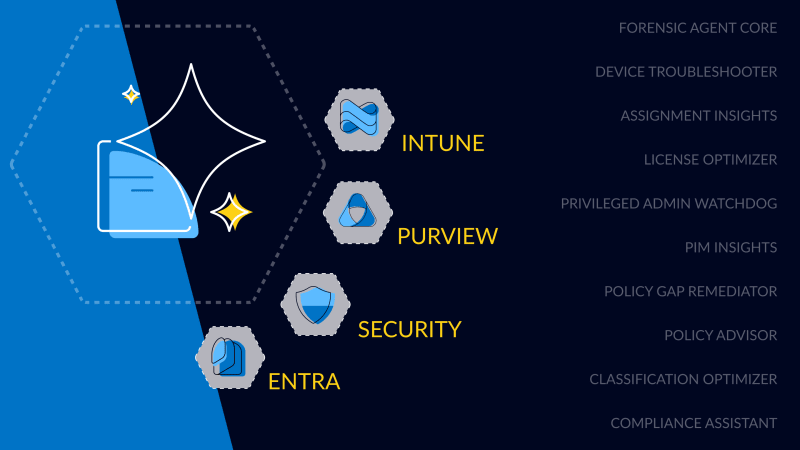

Microsoft Copilot for Security

Lo que dice Microsoft

Patrocinado por Microsoft *

Como uno de los pocos socios MXDR en todo el mundo, ofrecemos un taller MXDR patrocinado por Microsoft: Realizamos una prueba de concepto limitada en el tiempo de nuestro servicio CSOC en su entorno. Esto incluye:

- Monitoreo 24/7 de todos los activos conectados

- Análisis detallado, caza y evaluación calificada de incidentes

- Respuesta a incidentes basada en Playbooks de Microsoft Sentinel y capacidades IR en productos Defender

- Monitoreo del panorama de amenazas y desarrollo de casos de uso para nuevas amenazas

* Nota: El requisito previo para el patrocinio financiado es que Microsoft reconozca a la empresa como calificada.

Paso a paso hacia una mayor seguridad informática

Auditoría de Seguridad Inicial y Recomendaciones

Auditoría de Seguridad Inicial y Recomendaciones

Talleres de Hoja de Ruta

Talleres de Hoja de Ruta

Implementación de Soluciones de Seguridad

Implementación de Soluciones de Seguridad

Planificación e Implementación de Casos de Uso

Planificación e Implementación de Casos de Uso

Coincidencia de Blueprint

Coincidencia de Blueprint

Conexión de Fuentes de Datos

Conexión de Fuentes de Datos

Línea Base Inicial

Línea Base Inicial

Integración y Gestión de Interfaces Técnicas

Integración y Gestión de Interfaces Técnicas

Incorporación Técnica al CSOC

Incorporación Técnica al CSOC

Inicio del Servicio de Respuesta a Incidentes

Inicio del Servicio de Respuesta a Incidentes

Optimización de Procesos, Creación de Playbooks y Automatización

Optimización de Procesos, Creación de Playbooks y Automatización

Conexión de Fuentes de Datos Adicionales

Conexión de Fuentes de Datos Adicionales

Gestión de TI (incl. Manejo de IoC)

Gestión de TI (incl. Manejo de IoC)

Mejoras de Casos de Uso y Adiciones al Repositorio

Mejoras de Casos de Uso y Adiciones al Repositorio

Automatización Extendida

Automatización Extendida