Prevención de ciberataques: Cómo las empresas construyen resiliencia con estructuras de TI

Sábado por la mañana, en algún lugar de Alemania. Mientras muchos apenas comienzan el fin de semana, nuestro equipo detecta las primeras señales de alerta en los sistemas de una empresa cliente: actividades inusuales que encienden todas las alarmas. Un análisis rápido confirma la sospecha: ransomware. En cuestión de minutos, los sistemas críticos quedan comprometidos. Lo que sigue es una carrera contrarreloj: asegurar los sistemas, aislar las áreas críticas y comenzar el proceso de recuperación.

Por qué los ciberataques tienen tanto éxito

Los ataques de ransomware no son una coincidencia. Los atacantes eligen deliberadamente momentos en los que las empresas tienen menos personal, como los fines de semana. Aprovechan vulnerabilidades como procesos de autenticación obsoletos, sistemas sin parches o puntos de acceso mal configurados. Un error común: la falta de un concepto de seguridad unificado. En lugar de una estrategia global bien diseñada, muchas empresas confían en medidas aisladas que resultan insuficientes frente a ataques complejos.

Sin embargo, existen enfoques ampliamente probados: un modelo de seguridad basado en principios de zero trust, así como una estructuración clara de los derechos de acceso y la automatización para permitir una respuesta rápida en caso de emergencia.

Tres pilares para una estrategia de seguridad de TI sólida

Infraestructura segura: la base de la resiliencia

Una infraestructura de TI resiliente no solo debe funcionar de forma fiable, sino también cerrar activamente las brechas de seguridad. En nuestro ejemplo, fue necesario aislar 300 ordenadores. El primer paso fue, por tanto, la reinstalación completa de un entorno limpio, basado en nuestra Azure Foundation. Esta infraestructura cloud sigue directrices de seguridad claras y se despliega de forma estandarizada mediante Infrastructure-as-Code (IaC). Así, las configuraciones de seguridad pueden comprobarse y actualizarse automáticamente según las mejores prácticas.

Otra ventaja: la aplicación de los principios de zero trust garantiza que las cargas de trabajo estén segmentadas y solo se habiliten para conexiones autorizadas. Así, la superficie de ataque se mantiene al mínimo.

La seguridad comienza con la autenticación

En casi todos los ciberataques, la gestión de identidades es el primer punto de ataque. Las contraseñas solas ya no son suficientes. Con Entra ID, las cuentas de usuario pueden se gestionan y protegen de forma centralizada. La autenticación multifactor (MFA) es el estándar.

Otra ventaja: las actividades sospechosas se detectan y revisan automáticamente. Por ejemplo, si un usuario inicia sesión desde otra ubicación en pocos minutos, el sistema lo identifica como posible amenaza y bloquea el acceso de inmediato.

Para detectar atacantes en la infraestructura, se utilizan sistemas avanzados como Extended Detection and Response (XDR) y Security Information and Event Management (SIEM). Estas soluciones consolidan alarmas y eventos, los analizan y permiten una evaluación rápida. Un SOC gestionado, como el Cloud Security Operations Center de glueckkanja, ayuda a aprovechar al máximo estas tecnologías.

Restaurar los puestos de trabajo rápidamente

Tras un ataque, los empleados deben poder reanudar su trabajo lo antes posible. Las soluciones en la nube como Microsoft Intune son esenciales para lograrlo. Los dispositivos pueden restablecerse y configurarse por completo desde un portal central, sin importar la ubicación del usuario.

La ventaja: los empleados pueden realizar el proceso ellos mismos sin que el departamento de TI tenga que configurar manualmente cada dispositivo. Además, plataformas como RealmJoin distribuyen automáticamente todos los paquetes de software necesarios y aseguran la instalación de las actualizaciones de seguridad.

Protección de emergencia: AzERE como solución de contingencia

Un incidente como este demuestra lo importante que es contar con una estrategia de emergencia. AzERE (Azure Emergency Response Environment) ofrece un entorno aislado en el que sistemas críticos como el controlador de dominio se replican en una instancia segura “Dark Tenant”. Esto permite acceder a una versión limpia de los datos, incluso ante un ataque a gran escala.

Además, AzERE facilita la creación de una “War Room” digital: una plataforma donde todas las partes implicadas se reúnen para coordinar acciones en tiempo real. Esta capacidad de comunicación central puede ser decisiva cuando cada minuto cuenta.

Conclusión: resiliencia proactiva en lugar de reaccionar ante amenazas

Este incidente demuestra que un concepto de seguridad efectivo requiere más que soluciones aisladas. Se necesita una combinación de infraestructura cloud segura, gestión de identidades robusta y un entorno de trabajo moderno que pueda restaurarse rápidamente.

Y por eso nuestras historias de IT Workaholics tratan sobre personas cuyas operaciones de TI hemos logrado llevar del modo crisis a la normalidad.

¡Lee ahora las historias de IT Workaholics!

Contáctanos

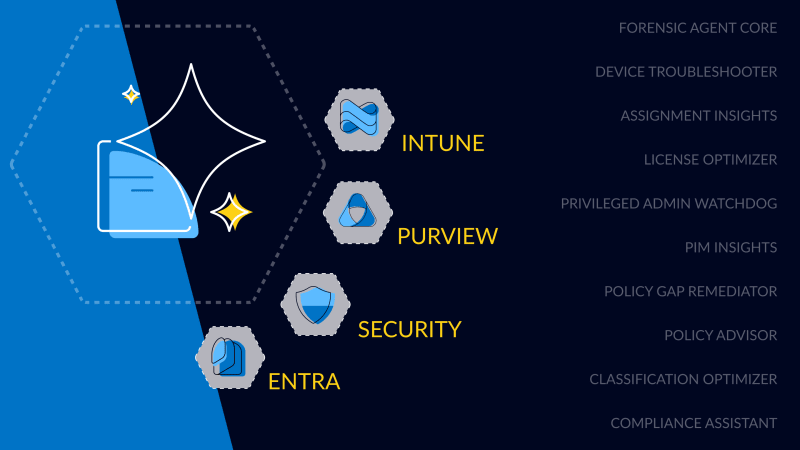

¿Quieres saber cómo nuestros 10 agentes de Security Copilot, nativos de Microsoft, simplifican tus operaciones en Security, Entra, Intune y Purview? Completa el formulario y te compartiremos información, demostraciones y ejemplos prácticos adaptados a tus necesidades.