Vulnerablity Management mit Microsoft 365 Defender

Um Angriffe effektiv zu verhindern, ist das frühzeitige Erkennen von Sicherheitslücken und deren Beseitigung, etwa durch das Einspielen von Patches, unerlässlich. Angesichts der zunehmend schmalen Zeitspanne zwischen der Entdeckung einer Sicherheitslücke und den ersten darauf zielenden Angriffen, gewinnt ein effizientes und gut strukturiertes Schwachstellenmanagement zunehmend an Bedeutung.

Wir alle möchten Sicherheitsvorfälle in der IT vermeiden und müssen daher unsere Angriffsfläche kennen und wo immer möglich reduzieren. Neben Tools wie Microsoft Defender Vulnerability Management sind reibungslose Prozesse im Applikation Management und im Schwachstellenmanagement besonders hilfreich.

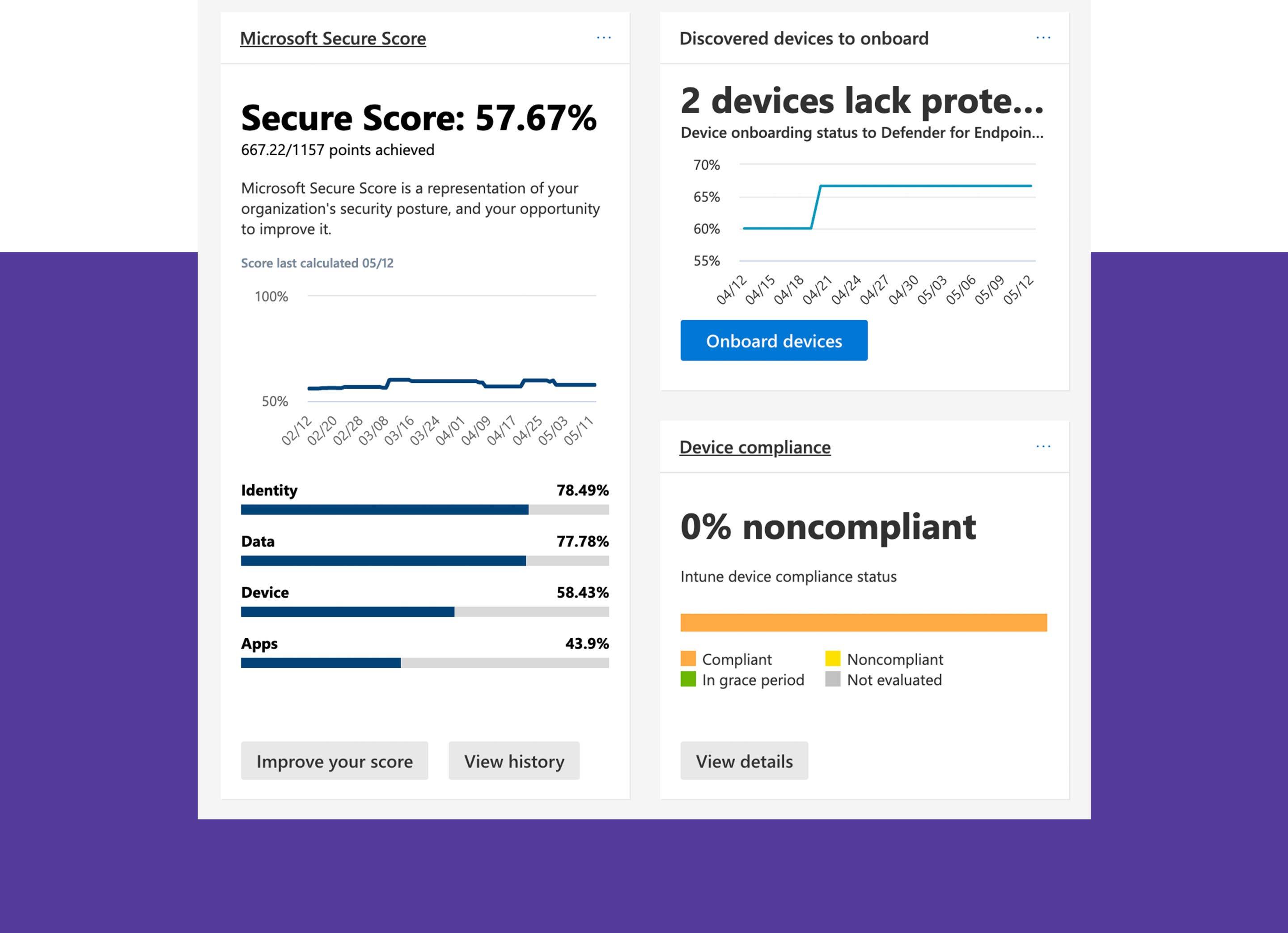

Bei einem Blick auf das Microsoft 365 Defender Portal, insbesondere Defender for Endpoint, staunen viele über die gesammelten Daten zu vulnerablen Anwendungen und schwachen Konfigurationen. Wer kennt es nicht? Jeden Monat tauchen neue Update-Empfehlungen für Windows 10, Office und Google Chrome im Dashboard auf. Außerdem stehen rund 70 Empfehlungen für eine sichere Konfiguration von Endgeräten auf der Liste. Stellt sich die Frage, wie man den unzähligen Empfehlungen Herr werden kann und einen akzeptablen Exposure oder Secure Score erreicht. Was wäre ein akzeptabler Wert für ein Unternehmen und wie sollte man messen? Um diese Fragen zu beantworten, werfen wir zunächst einen Blick auf die verschiedenen Produkte und Scores.

Funktionen im Microsoft 365 Defender Portal

Im Microsoft 365 Defender Portal findet sich der allgemeine Secure Score, der alle Bereiche des M365 Tenants abdeckt, einschließlich Endgeräte, Identitäten, Daten und Anwendungen. Ein hoher Score signalisiert maximale Sicherheitskonfigurationen. Microsoft empfiehlt eine möglichst sichere Konfiguration der einzelnen Tools und vergleicht diese mit der aktuellen Tenant Konfiguration. Dabei verfügt jedes einzelne Defender Produkt über einen eigenen Score (beispielsweise Secure Score for Devices oder Identity Secure Score), der in den allgemeinen Secure Score einbezogen wird. Dieser steigt, sobald die von Microsoft empfohlenen Einstellungen korrekt umgesetzt oder durch Alternativen mitigiert worden sind.

Mit dem Defender for Endpoint erhalten wir eine detaillierte Auflistung der Schwachstellen auf Endgeräten wie Workplace, Servern und mobilen Geräten. Dazu zählen vulnerable Anwendungen, aber auch unsichere Konfigurationen, wie beispielsweise eine deaktivierte Attack Surface Reduction Rule. In Zukunft bietet das Add-On Defender for Vulnerability Management noch mehr Insights zu Browser Erweiterungen, Zertifikaten und Firmware-Daten. Darüber hinaus lassen sich vulnerable Anwendungen zukünftig blockieren.

Bedeutung des Secure Score for Devices und des Exposure Score

Im Modul Threat & Vulnerability Management (TVM) des Defender for Endpoint gibt es zwei Scores: Der Secure Score for Devices ist Teil des allgemeinen Secure Scores und bewertet ausschließlich Endgeräte. Der Exposure Score hingegen zeigt an, wie verwundbar die Geräte sind. Je höher der Exposure Score, desto mehr Schwachstellen gibt es auf den Geräten. Daher ist das Ziel, den Exposure Score möglichst gering zu halten. Wenn die Empfehlungen von Microsoft befolgt werden, verringert sich der Exposure Score und der Secure Score steigt in der Regel an. Die Empfehlungen unterscheiden sich zwischen Konfigurationsänderungen und Software-Update. Um die Empfehlungen hinsichtlich der Konfigurationen abzuarbeiten, bedarf es häufig einem Team aus Security-, Workplace-, Netzwerk- und Serververantwortlichen.

Herausforderungen und Lösungen bei Software-Updates und -Upgrades

Leider sind die Empfehlungen für Software-Updates oder -Upgrades nicht so einfach zu handhaben. Vor allem Schwachstellen in Anwendungen sind sehr volatil – warum sonst gäbe es jeden Monat einen Patch-Day? Wir werden also immer wieder einen hohen Exposure Score aufgrund neuer Softwareschwachstellen haben. Akute Maßnahmen sind hier oft nicht hilfreich; im Unternehmen müssen funktionierende Aktualisierungsprozesse implementiert werden.

Überwachung extern zugänglicher Systeme mit Microsoft Defender External Attack Surface Management

Neben den eigenen Endgeräten und Servern gibt es eine weitere große Angriffsfläche. Extern zugängliche Systeme können mit Microsoft Defender External Attack Surface Management überwacht werden. Die unbekannten Schwachstellen sind keine Blackbox, wir empfehlen regelmäßige Assessments hinsichtlich der Infrastruktur, und auch ein PenTest oder Red Teaming Events können unbekannte Angriffsflächen aufzeigen.

Microsoft bietet derzeit die Möglichkeit einen umfänglichen Überblick über die eigene Angriffsfläche sowie die vorhandenen Schwachstellen zu verschaffen. Die Mitigation bzw. das Verringern der Schwachstellen erfordert jedoch einen hohen Aufwand und meist neue Prozesse.