Zero-Day-Exploit in Outlook ermöglicht Diebstahl von Net-NTLMv2-Hash

Microsoft bestätigte eine kritische Sicherheitslücke in Outlook, die bereits von Angreifern genutzt wird, um den Net-NTLMv2-Hash von Benutzern zu stehlen. Einmal aktiviert durch eine bösartige E-Mail, erlaubt dieser Exploit weitere Angriffe auf das Opfer. Microsoft empfiehlt, das Office-Paket zu aktualisieren, um die Lücke zu beheben. Hierfür stehen verschiedene Update-Optionen zur Verfügung.

Microsoft hat am Dienstag bestätigt, dass eine kritische Outlook-Sicherheitslücke, die mit 9,8 von maximal 10 Punkten bewertet wurde, bereits auf breiter Front (Zero-Day) ausgenutzt wird. Das Gefährliche an diesem Exploit ist, dass er ausgeführt wird, sobald eine bösartigen E-Mail in Outlook zugestellt ist. Die Mail muss nicht erst geöffnet werden, um die Schwachstelle auszunutzen. Es ist also keine zusätzliche Benutzeraktivität notwendig. Mit einer manipulierten E-Mail kann ein Angreifer einen Server unter seiner Kontrolle gezielt ansprechen und dadurch den Net-NTLMv2-Hash des angemeldeten Benutzers abgreifen. Die erbeuteten Informationen können dann für weitere Angriffe gegen die on-premises Infrastruktur des Anwenders genutzt werden.

Wichtigste Maßnahme zur Behebung dieses Exploits ist die sofortige Aktualsierung des Office Pakets. Folgende Update-Maßnahmen sind möglich:

- Der Anwender prüft selbst in Office auf Updates: (Datei \ Office Konto \ Update Optionen > Jetzt aktualisieren)

- In einer modernen Arbeitsplatzumgebung nutzen wir die Office Update Richtlinien. Office lässt sich dabei mittels Intune oder GPOs verwalten. Wir empfehlen die Verwendung der Deployment Deadline

Wir zeigen Ihnen, wie Sie die grundlegenden Einstellungen für ein schnelles Update der Office Applikationen mithilfe von Intune erreichen können. Diese Angaben sind nicht vollständig, sondern legen den Fokus auf das schnelle Installieren der Updates.

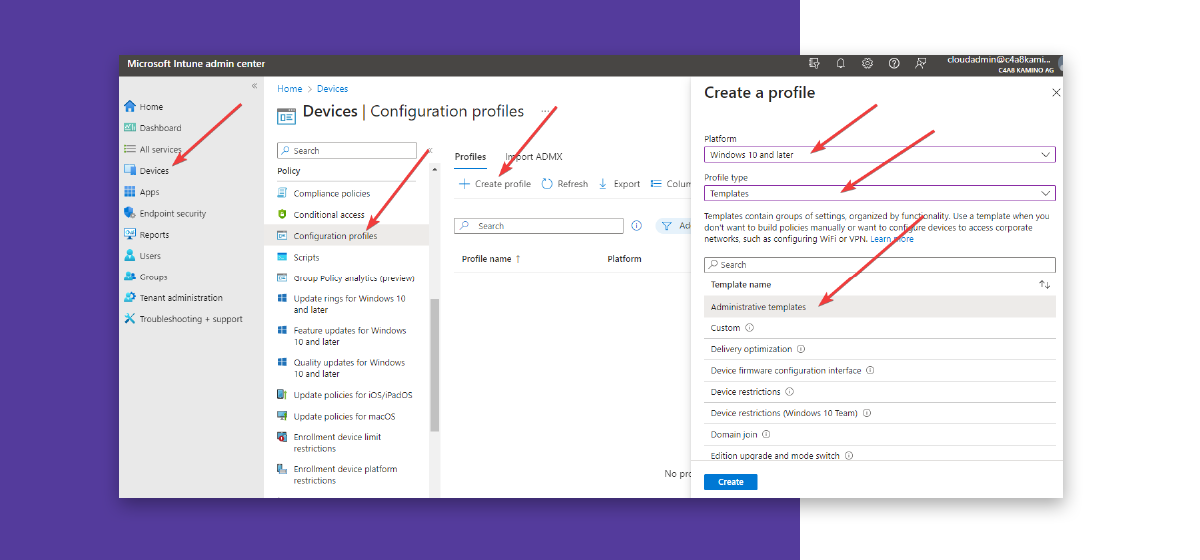

Im Intune Portal öffnen Sie den Bereich Geräte.

Klicken Sie auf “Configuration profiles” und dann auf “Create profile”.

Wählen Sie als Plattform „Windows 10 and later“ und als Typ „Templates“ aus.

Klicken Sie dann auf “Administrative Templates”.

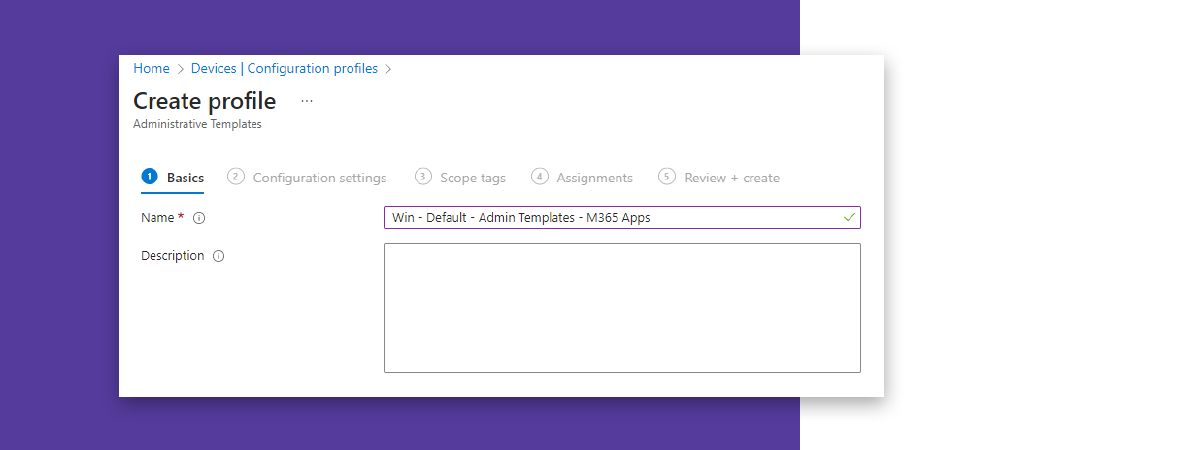

Vergeben Sie einen entsprechenden (beliebigen) Namen.

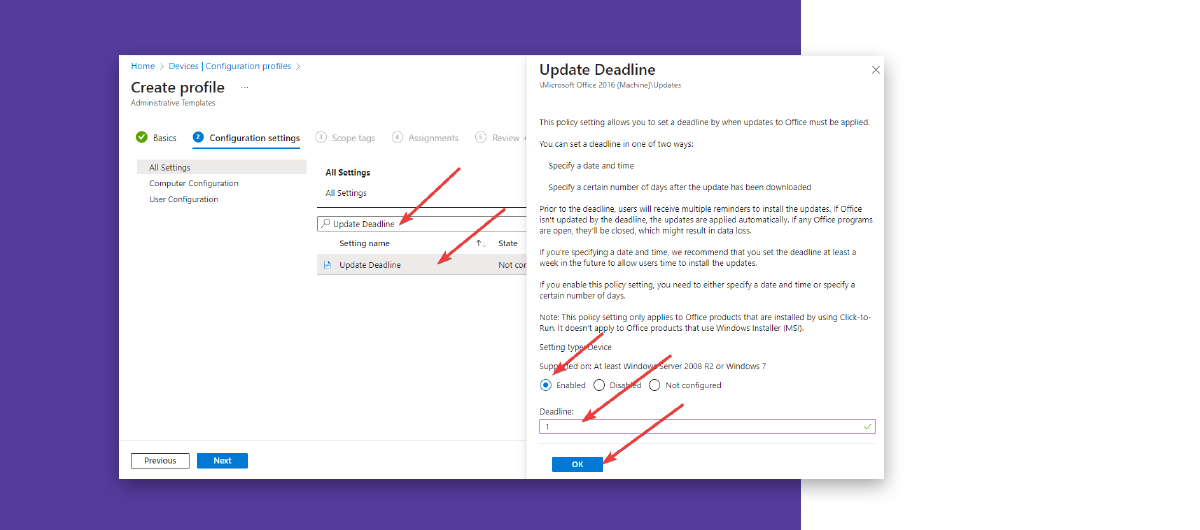

In der Suchleiste geben Sie “Update Deadline” ein und klicken dann auf den Eintrag.

Aktivieren Sie die Einstellung und legen Sie eine Deadline fest. Dies kann eine Zahl in Tagen oder ein Zeitpunkt sein. Klicken Sie auf “OK” (und nicht auf “Next”).

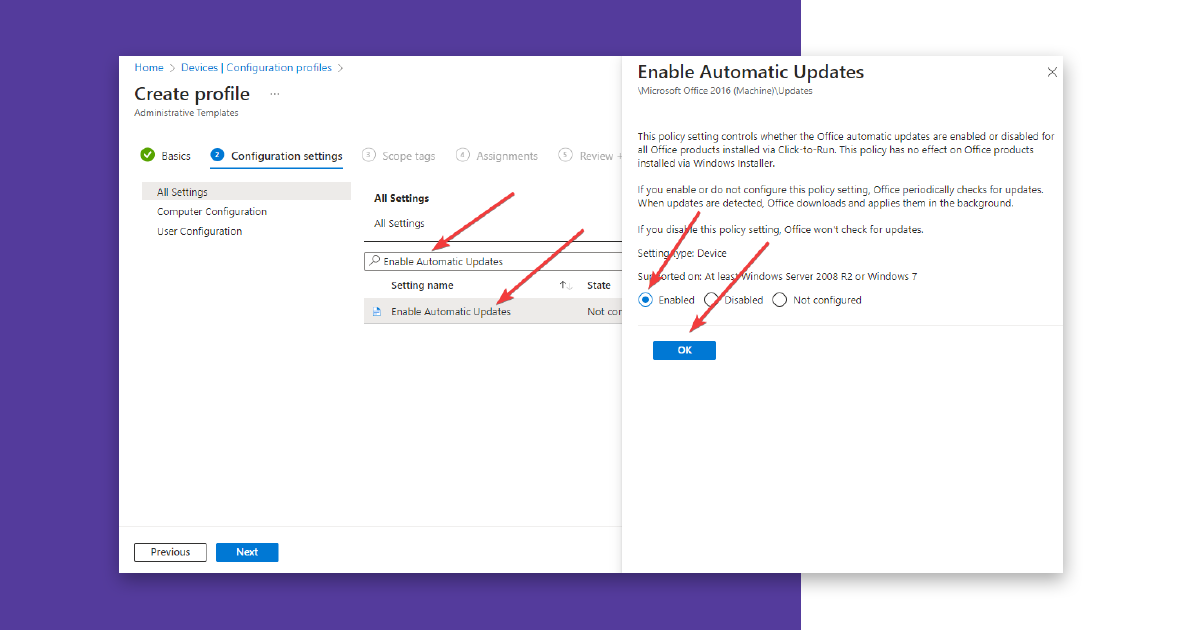

Nun geben Sie „Enable Automatic Updates“ ein, klicken erneut auf den Eintrag und aktivieren diese Einstellung. Bestätigen Sie bitte mit “OK” und klicken Sie jetzt auf “Next”.

Scope Tags werden nicht benötigt und so können Sie diesen Reiter mit “Next” überspringen.

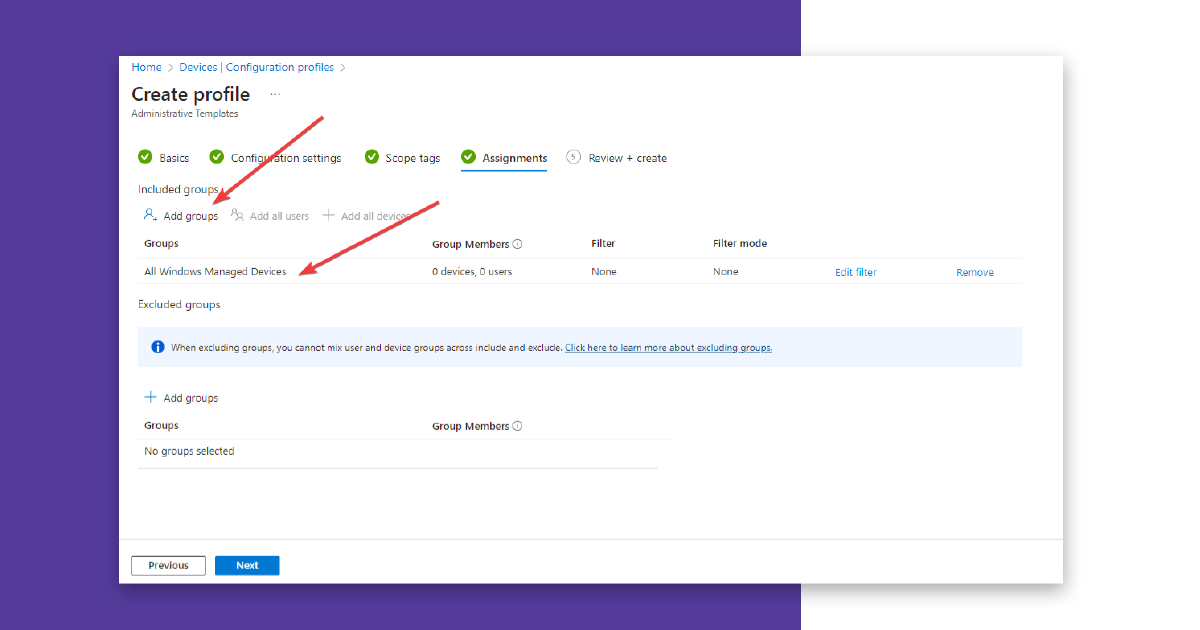

Als Assignment müssen Sie nun eine Gruppe auswählen, die alle Ihre zu aktualisierenden Windows Geräte beinhaltet.

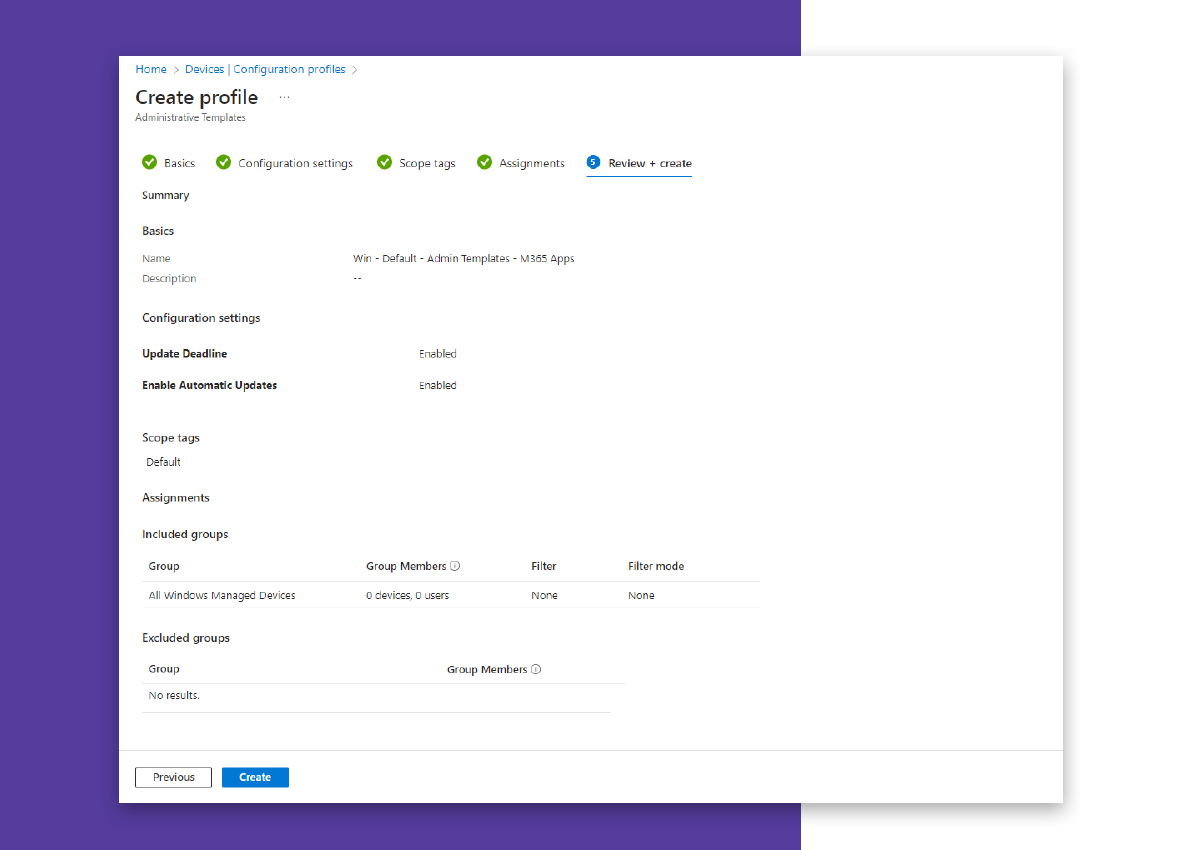

Klicken Sie ein letztes Mal auf “Next” und es wird eine Zusammenfassung gezeigt.

Mit „Create“ wird das Intune Administrative Template erstellt und auf die Rechner der Gruppe angewandt.

Mit „Create“ wird das Intune Administrative Template erstellt und auf die Rechner der Gruppe angewandt.

Wenn Ihr Unternehmen nicht in der Lage ist, diese Sicherheitsupdates sofort auszurollen, oder wenn Sie bis zum erfolgreichen Rollout zusätzliche Maßnahmen ergreifen möchten, empfiehlt es sich, den ausgehenden Netzwerkverkehr zu Adressen im Internet für das SMB-Protokoll (TCP 445) mit einer Firewall oder über die VPN-Einstellungen zu blockieren. Dadurch wird verhindert, dass die Informationen zum Angreifer fließen. Dies kann auch auf dem Endgerät selbst mit der Microsoft Defender Firewall geschehen.

Um zu überprüfen, ob Ihre Umgebung Ziel dieses Angriffs war, empfiehlt es sich das Skript von Microsoft auf Exchange Online oder Exchange on-premises auszuführen. Es prüft alle Mailboxen auf auffällige Nachrichten.

Wenn Sie Microsoft Defender for Endpoint im Einsatz haben, können Sie folgende Advanced Hunting Query nutzen, um entsprechende Netzwerkverbindungen in Ihrer Umgebung zu erkennen:

| where Timestamp > ago(30d)

| where RemoteIPType == "Public" and RemotePort == "445"

| where InitiatingProcessVersionInfoOriginalFileName =~ "outlook.exe"

or InitiatingProcessParentFileName =~ "outlook.exe"