Microsoft Cloud App Security (MCAS)

Mit MCAS hat Microsoft einen eigenen CASB zum Schutz von Benutzern, Daten und SaaS Anwendungen entwickelt. Ein CASB, Cloud Access Security Broker, sitzt per Definition zwischen Benutzern und Cloud Anwendungen, um alle Aktivitäten zu überwachen und Sicherheitsrichtlinien durchzusetzen. Mit MCAS können wir genau dieses Monitoring und noch einige weitere Use Cases abdecken.

In unserem Webcast Friday haben wir bereits einen ersten Einblick in MCAS gegeben und uns dabei drei Fragen gestellt: Was ist MCAS, warum sollte ich MCAS einsetzen und wie starte ich mit MCAS? MCAS ist facettenreich und eine Stunde reichte nicht aus, um auf alle Aspekte einzugehen. Daher möchten wir hier ein Recap mit weiteren Inhalten und Antworten geben.

Was ist MCAS?

Was MCAS ist und was mit MCAS erreicht wird, lässt sich sehr gut an der Architektur von MCAS zeigen. Durch das Sammeln und Analysieren von Daten (Cloud Discovery) bekommen wir einen Einblick, welche Anwendungen im Unternehmen genutzt werden und wie die Nutzung erfolgt. Durch Threat Intelligence kann anomales Verhalten, wie „rouge admin activities“ oder kompromittierte Benutzer, festgestellt werden.

Daneben kann MCAS als Reverse Proxy fungieren. Anders als bei klassischen Proxys sitzt MCAS dabei nicht in unserem Rechenzentrum vor den Applikationen, sondern zwischen dem Authentifizierungsprovider und der Cloud Anwendung. Als Reverse Proxy kann MCAS dann die Verbindung überwachen und die Sessions limitieren (Conditional Access App Control).

Dank den App Connectors lassen sich neben den Microsoft Cloud Anwendungen (Office 365 und Azure) auch viele weitere 3rd Party Anwendungen verbinden. So können wir wichtige Informationen wie Benutzeraktivitäten, administrative Aktivitäten, Konfigurationen und Datenablage auslesen. Diese Informationen werden auch durch Threat Intelligence ausgewertet. Bei verdächtigen Aktivitäten werden Alarme ausgelöst und es können Methoden aufgerufen werden, um z.B. einen Benutzer zu sperren.

Warum sollte ich MCAS nutzen?

Mit dem Weg in die Cloud ändern sich die Strategien und Systeme zum Schutz der einzelnen Entitäten. Während wir uns bisher stark auf die Sicherheit unserer Perimeter konzentriert haben, müssen wir diesen Schutz jetzt auf Benutzern, Endgeräte, Daten und Anwendungen verlagern. Genau hier ist oftmals ein CASB die richtige Lösung. In der Praxis sehen wir vor allem diese drei Leitmotive für die Nutzung:

Ich möchte Verantwortung für alle genutzten Services übernehmen!

Mit MCAS bekommen wir dank Cloud Discovery einen genauen Einblick in die Nutzung von Diensten. Neben dem Erkennen, welche Dienste genutzt werden, können diese Dienste auch durch den Cloud App Catalog hinsichtlich Sicherheit und Governance bewertet werden. Wenn wir feststellen, was genutzt wird, können wir diese Dienste erlauben und verwalten (sanctioned apps) oder sie sperren, wenn mit ihrer Nutzung Risiken verbunden sind (unsanctioned apps). Zum Blockieren von Apps empfehlen wir den Einsatz und die Integration von Microsoft Defender for Endpoint.

Ich möchte ein flexibles Access Management für unsere Dienste bereitstellen!

Alle freigegebenen Anwendungen, Sanctioned Apps, können durch MCAS überwacht werden, um einen sicheren Betrieb zu gewährleisten. Dabei kann MCAS als Reverse Proxy den Zugang steuern und Sitzungen mit potentiell höherem Risiko limitieren. Dies ermöglicht Szenarien, die eine sichere Einbindung von Privatgeräten und Gästen erlauben.

Ich möchte die Sicherheit der Cloud Apps erhöhen und automatisieren!

SaaS Anwendungen sind in ihrer Konfiguration und Überwachung häufig eingeschränkt. In manchen SaaS Anwendungen lassen sich zwar Daten ablegen, verfügen aber über keinen Virenschutz. Ebenso auditieren viele Anwendungen die Benutzeraktivitäten, werten sie aber nicht nach Anomalien aus. Genau diese Lücken, z.B. im Bereich Threat Protection, füllen wir mit MCAS aus.

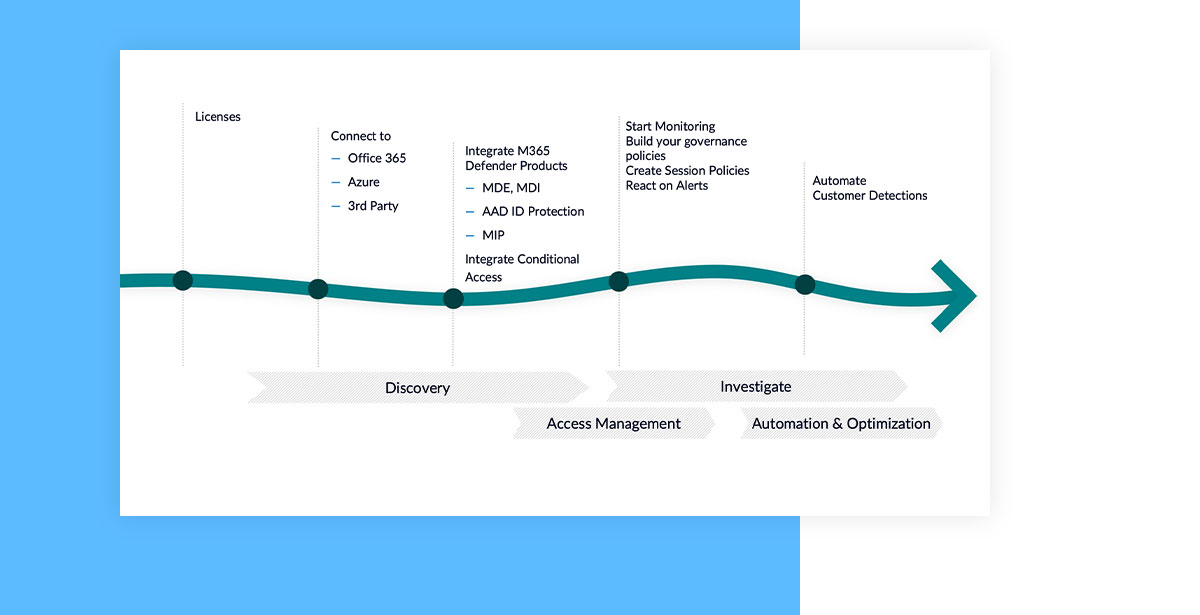

Wie starte ich mit MCAS?

MCAS ist Teil der M365 Defender Suite und kann vollumfänglich mit Microsoft 365 E5 Security Lizenzen genutzt werden. Aktuell gibt es auch eine Standalone Lizenz von MCAS. Außerdem ist es möglich über ein „scoped deployment“ nur den Teil der Benutzer zu lizenzieren, der durch MCAS geschützt werden soll. Da eine von MCAS größten Stärken jedoch die hohe Integration mit den anderen M365 Defender Produkten ist, empfehlen wir dringend, diese gemeinsam zu lizenzieren und einzusetzen.

Zu Beginn müssen die Informationen aus den verwendeten Cloud Anwendungen durch MCAS eingesammelt werden. Dies wird durch vorgefertigte App Connectors ermöglicht. Anschließend können die persönlichen Use Cases abgebildet werden. Die Use Cases Cloud Discovery und Conditional Access App Control können Sie sich in der Aufzeichnung unseres Webcast Fridays noch einmal ansehen.

Die von Microsoft bereitgestellten Alert Policies können zu einer sehr hohen Anzahl von Warnungen führen, vor allem am Anfang. Hier müssen wir uns leider durchkämpfen und die Richtlinien nach persönlichem Bedarf anpassen.

Ein weiterer wichtiger Punkt ist das Thema der Datenaufzeichnung in MCAS. Die dort einsehbaren Daten werden nicht durch MCAS erhoben, sondern nur dargestellt und ausgewertet. Das bedeutet, dass MCAS auf bestehende Betriebsvereinbarungen aufbauen kann. Sollte es die Situation dennoch erfordern, bietet MCAS die Möglichkeit, die Daten zu Users und Devices zu anonymisieren. Unabhängig davon ist ein Rollenkonzept für MCAS erforderlich, um sicherzustellen, dass nur berechtigte Personen Zugriff auf die Daten haben.

Da es beim Thema Security auf eine ganzheitliche Betrachtung ankommt, empfehlen wir, auf die Möglichkeiten der Anonymisierung und des Scoped Deployments abzusehen, um bessere Einblicke und mehr Handlungsspielraum im Sicherheitsbetrieb zu ermöglichen.

Weiterführende Links

- Demystifying Microsoft Cloud App Security (MCAS) - YouTube

- Microsoft Cloud App Security documentation - Microsoft Docs

- Anonymize user data in Cloud App Security - Microsoft Docs

- Scope your Microsoft Cloud App Security deployment - Microsoft Docs

- Learn how to enable safer selling in Salesforce with Microsoft Cloud App Security - Chris Blog